本文概述

骗局存在很长时间。从数字通信的早期开始就存在数字骗局。

电子邮件发明不久后, 电子邮件骗局就出现了。当时, 我们所有人都信任电子邮件, 因此没有人相信它们会成为骗局。它被证明是非常有效的。截至2004年, 针对电子银行客户的网络钓鱼攻击呈指数级增长。电子银行客户收到带有链接的电子邮件, 这些链接引导他们进入具有真实和专业外观的假网站。受害者陷入陷阱, 输入他们的所有帐号和密码, 然后用银盘将其交给攻击者。从2004年5月到2005年5月, 这种攻击造成的损失总计9.29亿美元。

在首次大规模的电子邮件网络钓鱼活动之后, 电子邮件系统开始为不需要的和恶意的邮件添加智能筛选器, 从而降低了基本电子邮件网络钓鱼策略的成功率。但是它并没有消失。实际上, 出现了更复杂的策略, 以及其他形式的网络钓鱼, 例如邮件网络钓鱼, 语音网络钓鱼以及许多其他形式。他们都利用了网络安全链中最薄弱的环节:最终用户。因此, 任何反网络钓鱼的倡议都应从使用户了解网络钓鱼者采用的策略开始。因此, 让我们对其进行回顾。

电子邮件网络钓鱼及其他

安全筛选器很容易检测到带有可疑附件或链接的电子邮件, 因此, 网络钓鱼者需要设计一种新型的电子邮件攻击。他们提出了企业电子邮件泄露(BEC)攻击, 其攻击基于完全没有恶意内容的消息-没有链接和附件, 只是来自你在工作环境中认识的人的简单消息。

为了进行这种有针对性的攻击, 作案者需要有关受害者和他们所假装的人的信息, 以便保持流畅的对话。在发出第一条消息后, 攻击者将要求提供敏感信息或向受害者发送包含恶意内容的文件或文档。

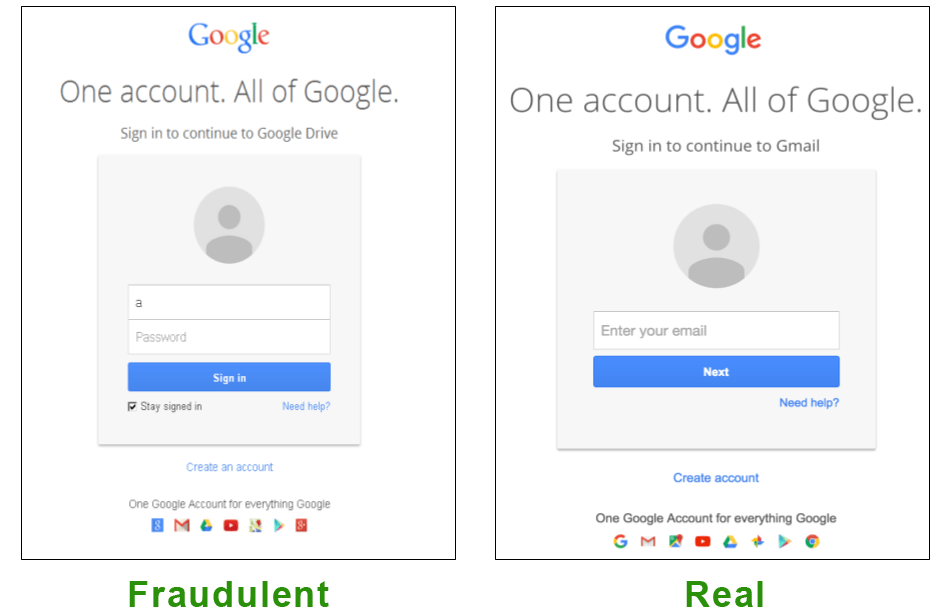

网站欺骗

一般来说, 欺骗行为会涉及到各种网络钓鱼活动, 因为总有某人或某物伪装成某人或某物。特别是, 网站欺骗是关于使网页看起来合法。欺骗性网站类似于真实网站的登录页面, 不仅模仿整体外观, 而且还使用类似的域名(如下所述)。

通常, 这些假冒网站需要其他类型的网络钓鱼(电子邮件, 消息传递, SMS等), 以将受害者引导向他们。一旦受害者尝试登录该欺骗站点, 其敏感数据将落入攻击者的手中。

与网站欺骗相关的攻击类型是同形异义词攻击。这种攻击利用了新的互联网标准, 该标准允许在URL中使用非ASCII字母。由于不同的语言包含不同(尽管非常相似)字符, 因此攻击者可以使用这些字符来注册与现有网址非常相似的域名。这些域名链接到欺骗性网站。

例如, 用于同形异义词攻击的基本字符替换包括将” o”字母替换为” 0″(零)。更复杂的技术使用看起来不同的编码字符, 例如拉丁语和西里尔字母中的字母” a”, ” c”和” p”。稍微复杂一点的技巧就是利用ASCII斜杠(” /”)和数学除法运算符(” ∕”)之间的相似之处。使用此技巧, 任何人都可以认为这些地址是相同的:

somewebsite.com∕folder.com/

somewebsite.com/folder.com/

在这种情况下, 欺骗的域名是somewebsite.com∕folder.com, 真正的域名是somewebsite.com。

聪明的过滤器

如果电子邮件过滤器发现某条消息是由某知名公司(例如Microsoft)发送的, 但其源地址与Microsoft不同, 它将将该消息标记为恶意。但是, 如果消息中的任何部分都没有出现” Microsoft”一词, 则过滤器将允许它通过。

攻击者可以通过在公司名称中插入隐藏的文本来欺骗电子邮件过滤器, 以使所有读者都认为该文本来自该公司, 尽管电子邮件过滤器并非如此。另一个类似的技巧是在白色背景上填充带有白色文本的消息, 这是人类无法理解的, 但对于电子邮件扫描程序却无法理解, 电子邮件扫描程序被愚蠢地认为消息来自受信任的来源。

身份盗用和社交媒体网络钓鱼

数以百万计的社交媒体用户拥有公开个人资料, 可以公开照片, 个人信息和联系人列表, 只是因为他们希望拥有很多在线朋友。如果是这种情况, 攻击者很容易会窃取你的一些照片和数据, 创建虚假的个人资料并开始与你的朋友聊天, 假装是你, 并要求他们提供你的名字。

电话号码和姓名组合也是网络钓鱼的载体, 尤其是对于WhatsApp骗局(请参见下文)。任何知道你的姓名和电话号码的人都可以通过WhatsApp与你联系, 并发出令人信服的消息, 诱使你执行某些操作, 例如, 进入一个伪装成你”必看”的YouTube视频的恶意网站。

WhatsApp的风险

有许多WhatsApp骗局与App本身一样受欢迎。但是, 仍然有许多WhatsApp用户并不了解这些骗局, 因此陷入困境。 WhatsApp Gold是一种流行的骗局, 它为用户提供了升级到具有特殊功能的App的” Gold”版本的功能。显然, 没有这样的版本, 并且如果你按照网络钓鱼者的指示进行操作, 你将获得被恶意软件感染的设备。

另一个流行的骗局是要求付款以保持你的帐户有效。这个技巧几乎和应用程序本身一样古老, 但是没有意识到的用户仍然会喜欢它。请记住, 没有什么WhatsApp帐户可以保持活动状态, 因此, 无需支付任何费用即可保持你的消息传递应用程序正常运行。

鱼叉式网络钓鱼和捕鲸

当针对特定人员, 组织或公司的网络钓鱼攻击高度针对性时, 这称为鱼叉式网络钓鱼。通常, 它是使用受损帐户通过电子邮件或私人通信系统完成的。联邦调查局警告说, 鱼叉式网络钓鱼诈骗涉嫌涉及国家失踪与受虐儿童中心的电子邮件。

https://biztechmagazine.com/

这些攻击通常是由黑客和政府资助的计算机活动家发起的。网络犯罪分子采用个性化设计的方法和社会工程技术来有效地个性化消息和网站。结果, 受害者最终公开了他们认为安全的消息。这样, 网络罪犯会窃取攻击受害者网络所需的数据。

捕鲸是一种针对鱼叉式网络钓鱼的特殊类型, 针对高管人员-“大鱼”。这些攻击针对的是CEO, CFO和其他负责管理公司财务和重要信息的高管。在目标如此狭窄的情况下, 需要巧妙地设计诱饵消息, 使其具有可信可靠的外观。通常, 攻击者使用从属于受害者的非私有社交媒体帐户收集的信息。

应对措施

当你需要加强一条链时, 你应该首先寻找最薄弱的环节并加以加强。因此, 在网络安全链中, 首先, 你应该通过对风险及其缓解的认识和知识来增强用户。这是每个人都应该实践的一些技巧:

#注意所有沟通

任何链接或附件, 无论是通过电子邮件, WhatsApp消息, 消息服务, SMS, 还是通过物理设备(例如Pendrive)到达的, 都具有潜在的危险。确定你知道发件人并且可靠, 这无关紧要。在打开它或单击它之前, 请通过另一种介质仔细检查它, 如下所述。

最常见的网络钓鱼邮件冒充来自银行, 金融服务公司或基于订阅的服务等已知来源, 并告诉你续订凭据或订阅。你应该问自己的第一件事是:我是这家公司的客户吗?如果不是, 则忽略该消息, 或者最好将其转发给执法部门。

另外, 请勿回答来自未知来源的可疑消息。例如, 你可能会想问”你是谁?”当你通过WhatsApp收到来自未知号码的有趣消息时。只要问这个问题, 你就可以告诉网络钓鱼者你的号码是活跃的, 有人正在使用它, 并且随后可能还会有针对性的网络钓鱼攻击。

#通过其他媒介仔细检查

网络钓鱼者无法控制所有通信媒体。这是我们可以对付他们的弱点, 可以使用不同的媒体仔细检查任何可疑消息。例如, 如果你从同事那里收到一封电子邮件, 要求你单击链接, 请致电给他打电话, 询问该链接是什么以及为什么要单击它。

#向网络管理员报告网络钓鱼者

每当你确认收到的邮件与网络钓鱼尝试相对应时, 都应通过ftc.gov/complaint向FTC报告。如果是电子邮件, 则可以将其转发到[受电子邮件保护]和[受电子邮件保护]。如果你陷入骗局并认为你的私人数据可能遭到破坏, 请访问IdentityTheft.gov。你将根据被盗的信息找到详细的说明。

最后但并非最不重要的一点:保护自己

为了保护自己免受网上诱骗攻击的侵害, 必须采取与保护自己免受数字世界中任何其他威胁相同的预防措施:使设备保持最新, 最好是自动更新;使用经过验证的最新版本的防病毒和安全实用程序;正确配置你的电子邮件过滤器;备份你的数据;定期更改你的密码;学会区分合法警告和错误警告, 并仔细阅读真实警告。

而且, 通常, 保持了解情况, 并仔细检查从你的朋友那里收到的每条安全警告, 因为在大多数情况下, 它们都是虚假警报, 其唯一目的是增加普遍的困惑并促进消除真正的警报。

srcmini

srcmini

评论前必须登录!

注册