英国互联网行业和政府认识到有必要制定一系列指导原则, 以改善ISP客户的在线安全性并限制网络攻击的增加。用于这些目的的网络安全包括保护在线连接或存储的基本信息, 流程和系统, 并涵盖人员, 技术和物理领域的广泛视野。

这些原则认识到, ISP(和其他服务提供商), 互联网用户和英国政府都在最小化和减轻使用互联网固有的网络威胁方面发挥作用。

制定这些指导原则是为了通过提供一致的方法来帮助, 告知, 教育和保护ISP(互联网服务提供商)的客户免受在线犯罪的侵害, 从而应对这一挑战。这些指导原则是政府和ISP之间的合作伙伴关系, 是理想的, 发展和提供的。他们认识到ISP具有不同的客户群, 提供不同级别的支持和服务来保护这些客户免受网络威胁。

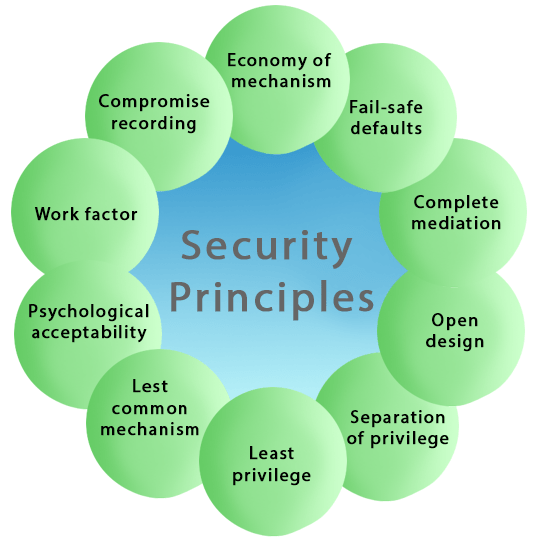

下面描述了一些基本的网络安全原则-

- 机制经济

- 故障安全默认值

- 最低特权

- 开放式设计

- 完全调解

- 特权分离

- 最少共同机制

- 心理接受度

- 工作因素

- 妥协录音

1.机制经济

该原则指出, 安全机制应尽可能简单和小巧。机制的经济性原理简化了安全机制的设计和实施。如果设计和实现既简单又小, 则错误发生的可能性就更少。检查和测试过程不那么复杂, 因此需要测试的组件更少。

安全模块之间的接口是可疑区域, 该区域应尽可能简单。因为接口模块经常对输入或输出参数或当前系统状态做出隐式假设。如果任何这些假设是错误的, 则模块的操作可能会产生意外的结果。简单的安全框架可促进开发人员和用户对其的理解, 并能够有效地开发和验证其执行方法。

2.故障安全默认值

故障安全默认原则指出, 系统的默认配置应具有保守的保护方案。该原则还限制了创建主题或对象时如何初始化特权。只要未明确授予访问权限, 特权/权限或某些与安全相关的属性, 就不应授予该对象访问权限。

示例:如果我们要将新用户添加到操作系统, 则该用户的默认组应具有较少的文件和服务访问权限。

3.最低特权

该原则指出, 用户应仅具有完成其任务所需的特权。它的主要功能是控制授予用户的权限分配, 而不是用户身份。这意味着, 如果老板要求对你管理的UNIX系统具有root用户访问权限, 则除非他/她具有要求这种访问级别的任务, 否则不应授予他/她该权限。如果可能的话, 一旦不再需要用户身份的提升权限, 则应将其删除。

4.开放式设计

该原则指出, 机制的安全性不应取决于其设计或实现的保密性。这表明复杂性不会增加安全性。该原理与“模糊不清的安全性”方法相反。该原理不仅适用于诸如密码或密码系统之类的信息, 而且适用于其他与计算机安全性相关的操作。

示例:DVD播放器和内容加扰系统(CSS)保护。 CSS是一种加密算法, 可保护DVD电影光盘免遭未经授权的复制。

5.完成调解

完全中介的原理限制了信息的缓存, 这通常导致机制的更简单实现。此原则的思想是必须检查对每个对象的访问是否符合保护方案, 以确保允许它们。结果, 应该警惕性能改进技术, 因为这些技术可以随时间变化, 因此可以保存以前的授权检查的详细信息。

每当有人尝试访问某个对象时, 系统都应验证与该主题关联的访问权限。主体的访问权限在首次访问时进行一次验证, 对于后续访问, 系统假定该主体和对象应接受相同的访问权限。操作系统应调解对对象的所有访问。

示例:在线银行网站应要求用户在一定期限(例如可以说二十分钟)过后再次登录。

6.特权分离

该原则指出, 系统应基于满足多个条件来授予访问权限。此原则也可能是限制性的, 因为它限制了对系统实体的访问。因此, 在授予特权之前, 应执行两次以上的验证。

示例:要su(更改)为root, 必须满足两个条件:

- 用户必须知道root密码。

- 用户必须位于正确的组(滚轮)中。

7.最少共同机制

该原则指出, 在具有多个用户的系统中, 应尽可能减少允许多个用户共享资源的机制。此原则也可能是限制性的, 因为它限制了资源共享。

示例:如果需要多个用户访问文件或应用程序, 则这些用户应使用单独的通道来访问这些资源, 这有助于防止可能导致安全问题的不可预见的后果。

8.心理接受度

该原则指出, 如果不存在安全机制, 则安全机制不应使资源的访问更加复杂。心理可接受性原则承认计算机安全中的人为因素。如果与安全相关的软件或计算机系统过于复杂而无法配置, 维护或操作, 则用户将不会采用必要的安全机制。例如, 如果在密码更改过程中密码匹配, 密码更改程序应说明拒绝密码的原因, 而不是给出错误的错误消息。同时, 应用程序不应传递不必要的信息, 而这可能会导致安全性受到损害。

示例:当我们输入错误的密码时, 系统仅应告诉我们用户ID或密码不正确。它不应告诉我们只有密码是错误的, 因为这会提供攻击者的信息。

9.工作因素

该原则指出, 在设计安全方案时, 应将规避安全机制的成本与潜在攻击者的资源进行比较。在某些情况下, 规避成本(“工作系数”)可以轻松计算。换句话说, 工作因子是一种通用的密码度量, 用于确定给定密码的强度。它并不直接映射到网络安全, 但整体概念确实适用。

示例:假设尝试所有可能的四个字符的密码所需的实验次数为244 =331776。如果潜在的攻击者必须在终端上尝试每个实验密码, 则可以认为四字符密码令人满意。另一方面, 如果潜在的攻击者可以使用能够每秒尝试一百万个密码的天文计算机, 则四个字母的密码将对潜在的入侵者构成较小的障碍。

10.破坏录音

妥协记录原则指出, 有时更希望记录入侵的详细信息, 以便采用更复杂的措施来防止入侵。

示例:办公网络中的服务器可能会保留日志, 以记录对文件的所有访问, 所有已发送和接收的电子邮件以及网络上的所有浏览会话。另一个例子是, 连接互联网的监控摄像头是可用于保护建筑物的妥协记录系统的典型示例。

srcmini

srcmini

评论前必须登录!

注册